Linux monopolista

16 listopada 2017, 11:38Po 15 latach Linux całkowicie zdominował listę 500 najpotężniejszych superkomputerów na świecie. Lista TOP500 jest publikowana od czerwca 1993 roku. W tym czasie Linux był jedynie ciekawostką

Życie w mieście wpływa na ewolucję myszy

5 października 2017, 13:45Stephen Harris ze State University of New York i Jason Munshi-South z Fordham University postanowili sprawdzić, czy myszy zamieszkujące Nowy Jork różnią się genetycznie od myszy mieszkających na wsi. Innymi słowy, uczeni chcieli się przekonać, czy życie w mieście wpłynęło na procesy ewolucyjne zwierząt.

Infekcja CCleaner bardziej niebezpieczna niż przypuszczano

21 września 2017, 08:28Eksperci z Talos Group ostrzegają, że kod, który zainfekował oprogramowanie CCleaner jest bardziej niebezpieczny niż początkowo sądzili. Specjaliści znaleźli bowiem drugi zestaw szkodliwego kodu, który jest pobierany po infekcji. Wydaje się, że atakuje on wybrane witryny internetowe.

The Pirate Bay zaprzęga internautów do wydobywania kryptowaluty

18 września 2017, 10:56Serwis The Pirate Bay umieścił na swojej witrynie kod JavaScript służący do wydobywania kryptowaluty Monero. Kod jest uruchamiany na komputerze osoby korzystającej z TPB. W ten sposób serwis, korzystając ze swojej popularności, może zaprząc komputery internautów do wydobywania dlań kryptowaluty i osiągania przychodów ze swojej działalności

Przestępcy tworzą botnety wydobywające kryptowaluty

13 września 2017, 11:04Kryptowaluty cieszą się popularnością nie tylko wśród uczciwych użytkowników, ale również wśród przestępców – od sprzedawców narkotyków po cyfrowych szantażystów. Ich generowanie, zwane wydobywaniem, odbywa się za pośrednictwem komputerów, a z im większej mocy obliczeniowej korzystamy, tym większe prawdopodobieństwo, że otrzymamy walutę

Infekuje komputer bez zapisywania plików na HDD

4 września 2017, 09:18Firma Trend Micro odkryła szkodliwe oprogramowanie, które w czasie infekcji nie zapisuje żadnych plików na twardym dysku. Przez to trudniej jest je wykryć i przeanalizować. Początkowo eksperci nie wiedzieli, w jaki sposób szkodliwy kod jest rozpowszechniany. Odkryto jednak, że infekcja rozpoczyna się od klipsu USB.

Zmanipulowane DNA pozwala na zaatakowanie komputera

16 sierpnia 2017, 09:57Badacze z University of Washington udowodnili, że dzięki łatwo dostępnym narzędziom hakerzy mogą dołączyć szkodliwy kod do... zsyntetyzowanych łańcuchów DNA i dzięki temu przejąć kontrolę nad komputerem wykonującym analizę DNA. Szczegóły ataku zostaną zaprezentowane podczas przyszłotygodniowego 2017 USENIC Security Symposium.

Microsoft łata dziesiątki niebezpiecznych luk

9 sierpnia 2017, 11:43Microsoft poprawił ponad 20 dziur pozwalających na przeprowadzenie zdalnych ataków. Część z nich była uznawana za krytyczne. Najpoważniejsza luka, oznaczona CVE-2014-8620, była związana z nieprawidłowym zarządzaniem pamięcią przez Windows Search. Napastnik, który wykorzystałby tę dziurę, mógłby przejąć pełną kontrolę nad systemem, poinformował Microsoft.

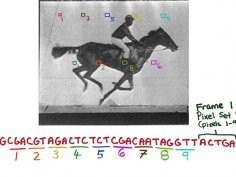

Stworzyli nagrywarkę molekularną i wykorzystali ją do zakodowania w E. coli GIF-a

17 lipca 2017, 13:04Dotąd naukowcy skupiali się na użyciu DNA i jego właściwości do przechowywania dużej ilości danych poza komórkami. Od niedawna pracują jednak nad inną koncepcją: wykorzystania genomu populacji bakterii jako biologicznego dysku twardego, z którego naukowcy mogliby odtwarzać informacje w dowolnym momencie.

Użytkownicy Amazona, Alibaby i Ebaya ofiarami „Microsoft scam”

3 lipca 2017, 10:21Użytkownicy serwisów Amazon, Alibaba oraz Ebay stali się celem ataku znanego jako „Microsoft scam”. Atak rozpoczyna się od e-maila, w którym użytkownik jest informowany o odwołaniu zamówienia. Do wiadomości dołączony jest odnośnik do rzekomego zamówienia. Jeśli użytkownik nań kliknie, jest przenoszony na witrynę pornograficzną.